このトピックでは、リポジトリ情報が格納される各システムテーブルを抜粋して説明します。

リポジトリ管理

| 技術名称 | 説明 | 主要項目 | |

|---|---|---|---|

| TADIR | リポジトリオブジェクトのディレクトリ | PGMIDプログラムID OBJECTオブジェクトタイプ OBJ_NAMEオブジェクト名称 SRCSYSTEM マスタシステム DEVCLASSパッケージ MASTERLANGマスタ言語 COMPONENTソフトウェアコンポーネント |

ABAPアプリケーション

| 技術名称 | 説明 | 主要項目 | |

|---|---|---|---|

| TAPLP | アプリケーションディレクトリ | APPL アプリケーションカテゴリ名 KTEXT アプリケーション短文テキスト |

ABAPディクショナリ

| 技術名称 | 説明 | 主要項目 | |

|---|---|---|---|

| DD02L | DBテーブル | TABNAME テーブル名 TABCLASS テーブルカテゴリ BUFFERED バッファリング CONTFLAG 出荷クラス | |

| DD08L | DBテーブル 外部キー | TABNAME テーブル名 FIELDNAME 項目名 CHECKTABLE チェックテーブル FRKART 依存度 | |

| DD05S | DBテーブル 外部キー 項目 | TABNAME テーブル名 FIELDNAME 項目名 PRIMPOS 位置 FORTABLE外部キーテーブル FORKEY外部キー項目 | |

| DD09L | DBテーブル 技術設定 | TABNAME テーブル名 TABKATサイズカテゴリ TABARTデータクラス PUFFERUNGバッファタイプ TRANSPFLAG透過フラグ BUFALLOWバッファ可能 | |

| DD12L | DBテーブル 二次索引 | SQLTABテーブル名 INDEXNAME索引 ID | |

| DD17S | DBテーブル 二次索引 項目 | SQLTABテーブル名 INDEXNAME索引 ID POSITIONテーブル位置 FIELDNAME項目名 DESCFLAG降順 | |

| DD03L | DBテーブル 項目 | TABNAME テーブル名 FIELDNAME項目名 POSITIONテーブル位置 KEYFLAGキー項目 MANDATORY必須項目 ROLLNAMEデータエレメント CHECKTABLEチェックテーブル INTTYPE ABAP データ型 DATATYPEデータ型 | |

| DD35L | SAPテーブル項目 検索ヘルプ割当 | TABNAME テーブル名 FIELDNAME項目名 SHLPNAME検索ヘルプ名 | |

| DD36S | SAPテーブル項目 検索ヘルプパラメータ | TABNAME テーブル名 FIELDNAME項目名 SHLPFIELD検索ヘルプ Para SHTYPE割当タイプ SHTABLE割当テーブル SHFIELD割当項目 | |

| DARTT | 技術設定 データクラス | ||

| DGKAT | 技術設定 サイズカテゴリ | ||

| DD25L | テーブルビュー | VIEWNAMEビュー名 ROOTTAB一次テーブル VIEWCLASSビュータイプ CUSTOMAUTH出荷クラス VIEWGRANT更新ステータス GLOBALFLAGテーブル更新 | |

| DD26S | テーブルビュー 基本・結合テーブル | VIEWNAMEビュー名 TABNAME基本テーブル OBJPOS反復グループ位置 | |

| DD27S | テーブルビュー項目 | VIEWNAMEビュー名 OBJPOS反復グループ位置 VIEWFIELDビュー項目 TABNAME基本テーブル FIELDNAME基本項目 KEYFLAGキー項目 ROLLNAMEデータエレメント RDONLY更新フラグ | |

| DD28S | テーブルビュー 選択条件 | CONDNAME選択条件 ID POSITION反復グループ位置 TABNAMEテーブル名 FIELDNAME項目名 NEGATION否定 OPERATOR演算子 CONSTANTS定数 CONTLINE継続行フラグ AND_OR | |

| DD29L | テーブルビューとマッチコードIDの選択条件 | CONDNAME選択条件 ID VIEWNAMEビュー名 LINE_CNT反復グループ位置 | |

| DD01L | ドメイン | DOMNAME ドメイン名 AS4LOCAL有効化ステータス DATATYPE データ型 LENG 長さ DECIMALS 小数点以下桁数 ENTITYTAB 値テーブル CONVEXIT 変換ルーチン | |

| DD07L | ドメイン値 | DOMNAME ドメイン名 AS4LOCAL有効化ステータス VALPOS ドメイン値キー DOMVALUE_L ドメインの値:下限/単一値 DOMVALUE_H ドメインの値:上限 | |

| DD30L | 検索ヘルプ | SHLPNAME検索ヘルプ名 SELMETHOD選択メソッド SELMTYPE選択カテゴリ SELMEXIT検索ヘルプ Exit | |

| DD32S | 検索ヘルプ 項目 | SHLPNAME検索ヘルプ名 FIELDNAME検索ヘルプ Para FLPOSITION検索ヘルプ項目位置 ROLLNAMEデータエレメント SHLPINPUT IMPORT param. SHLPOUTPUT EXPORT param. SHLPSELPOS 選択位置 SHLPSELDIS 選択表示 DATATYPE データ型 | |

| DD31S | 複合検索ヘルプ 割当 | SHLPNAME検索ヘルプ名 SUBSHLP検索ヘルプ VIASHLP検索ヘルプ (親) | |

| DD33S | 検索ヘルプ 項目割当 | SHLPNAME検索ヘルプ名 FIELDNAME検索ヘルプ Para SUBSHLP検索ヘルプ SUBFIELD参照パラメータ | |

| DD25L | ロックオブジェクト | ||

| DD26S | ロックオブジェクト 二次テーブル | ||

| DD27S | ロックオブジェクト 項目 | ||

| DDLOG | バッファ同期 | ||

| DDSYN | バッファ同期化のパラメータ |

ABAPプログラム

| 技術名称 | 説明 | 主要項目 | |

|---|---|---|---|

| REPOSRC | レポートソースコード | PROGNAMEプログラム名 CLASPGM クラス SUBCプログラム Type APPL Application SECU権限グループ DATA Source Code | |

| TLIBG | 汎用グループ | ||

| TFDIR | 汎用モジュール | FUNCNAME汎用モジュール PNAMEプログラム名 FMODEモード UTASK更新 | |

| FUPARAREF | 汎用モジュール(パラメータ) | FUNCNAME汎用モジュール PARAMETERパラメータ名 PARAMTYPEパラメータ Type STRUCTURE関連する型 DEFAULTVALデフォルト値 OPTIONALオプション params | |

| ENLFDIR | 汎用モジュール(追加属性) | FUNCNAME汎用モジュール AREA汎用グループ ACTIVE有効 GENERATED生成済 FREEDATEリリース日付 | |

| D020S | Dynpro 内容 | PROGプログラム名 DNUM Dynpro番号 TYPE Dynproタイプ FNUM DGRP | |

| D021T | Dynpro キーワードテキスト | PROGプログラム名 LANG言語 FLDN項目名 DTXT画面のキーワードテキスト | |

| VARID | バリアント一覧 | REPORTレポート名 VARIANTバリアント | |

| VARIS | 選択画面へのバリアント割当 | REPORTレポート名 DYNNR Dynpro 番号 VARIANTバリアント | |

| D342L | GUIステータス | PROGNAME プログラム名称 STATUS GUI ステータス TYPEロードタイプ | |

| D347T | GUI表題 | PROGNAMEプログラム名称 SPRSL言語 OBJ_CODE表題番号 | |

| SEOCLASS | クラス/インタフェース | CLSNAME クラス名称 CLSTYPEクラスタイプ UUID | |

| SEOCLASSDF | クラス/インタフェース定義 | CLSNAME クラス名称 VERSIONバージョン CATEGORYカテゴリ EXPOSURE可視性 STATEステータス RELEASEリリース CLSEMBED埋込可能 CLSABSTRCT抽象 CLSFINAL 最終クラス | |

| SEOCOMPO | クラス/インタフェースコンポーネント | CLSNAME クラス名称 CMPNAMEコンポーネント CMPTYPEコンポーネントタイプ MTDTYPEメソッドタイプ | |

| SEOCOMPODF | クラス/インタフェースコンポーネント定義 | CLSNAME クラス名称 CMPNAMEコンポーネント VERSIONバージョン EXPOSURE可視性 STATEステータス | |

| SEOFRIENDS | クラス/インタフェース フレンド属性 | CLSNAME クラス名称 REFCLSNAME参照クラス名称 FRIENDTYPEフレンドタイプ VERSIONバージョン STATEステータス | |

| SEOIMPLREL | クラス/インタフェース 属性(参照型定義) | CLSNAME クラス名称 CMPNAMEコンポーネント VERSIONバージョン REFCLSNAME参照クラス名称 IRLTYPE関係タイプ | |

| SEOMETAREL | クラス/インタフェース スーパークラス・インタフェース定義 | CLSNAME クラス名称 REFCLSNAME参照クラス名称 VERSIONバージョン STATEステータスステータス RELTYPEクラス間の関係タイプ RELNAME関係タイプ名 | |

| SEOREDEF | クラス/インタフェース 定義のオーバーライド) | CLSNAME クラス名称 REFCLSNAME参照クラス名称 VERSIONバージョン MTDNAMEメソッド名称 MTDABSTRCT抽象 MTDFINAL Final ATTVALUE初期値 | |

| SEOSUBCO | クラス/インタフェース サブコンポーネント | CLSNAME クラス名称 CMPNAMEコンポーネント SCONAMEサブコンポーネント CMPTYPEコンポーネントタイプ MTDTYPEメソッドタイプ | |

| SEOSUBCODF | クラス/インタフェース サブコンポーネント定義 | CLSNAME クラス名称 CMPNAMEコンポーネント SCONAMEサブコンポーネント VERSIONバージョン LOCKEDロック PARDECLTYP宣言レベル PARPASSTYP引渡しタイプ TYPTYPE型指定 | |

| SEOTYPEPLS | クラス/インタフェース データ型グループ割当 | CLSNAME クラス名称 TYPEGROUPタイプグループ | |

| SHDSVCI | 画面バリアント | SCVARIANT画面バリアント PROGNAMEプログラム DYNPRO Dynpro番号 | |

| SHDSVFVCI | 画面バリアント: 項目内容 | SCVARIANT画面バリアント FIELDNAME項目名 STEPLステップループ行 FIELDVALUE項目値 -- | |

| SHDTVU | クライアント依存トランザクションバリアント | TCVARIANT トランザクションバリアント TCODE トランザクションコード | |

| クライアント依存トランザクションバリアント | TCODE トランザクションコード TCVARIANT トランザクションバリアント | ||

| SHDTVCIU | クライアント非依存トランザクションバリアント | TCVARIANT トランザクションバリアント TCODE トランザクションコード | |

| クライアント非依存トランザクションバリアント | TCODE トランザクションコード TCVARIANT トランザクションバリアント | ||

| TSTC | トランザクションコード | TCODEトランザクションコード PGMNAプログラム DYPNO Dynpro | |

| - | - |

WebDynproプログラム

| 技術名称 | 説明 | 主要項目 | |

|---|---|---|---|

| WDY_COMPONENT | Web Dynpro: Component | COMPONENT_NAMEコンポーネント名称 VERSIONプログラムステータス TYPEタイプ MODULE‗POOL_NAMEモジュールプール名 |

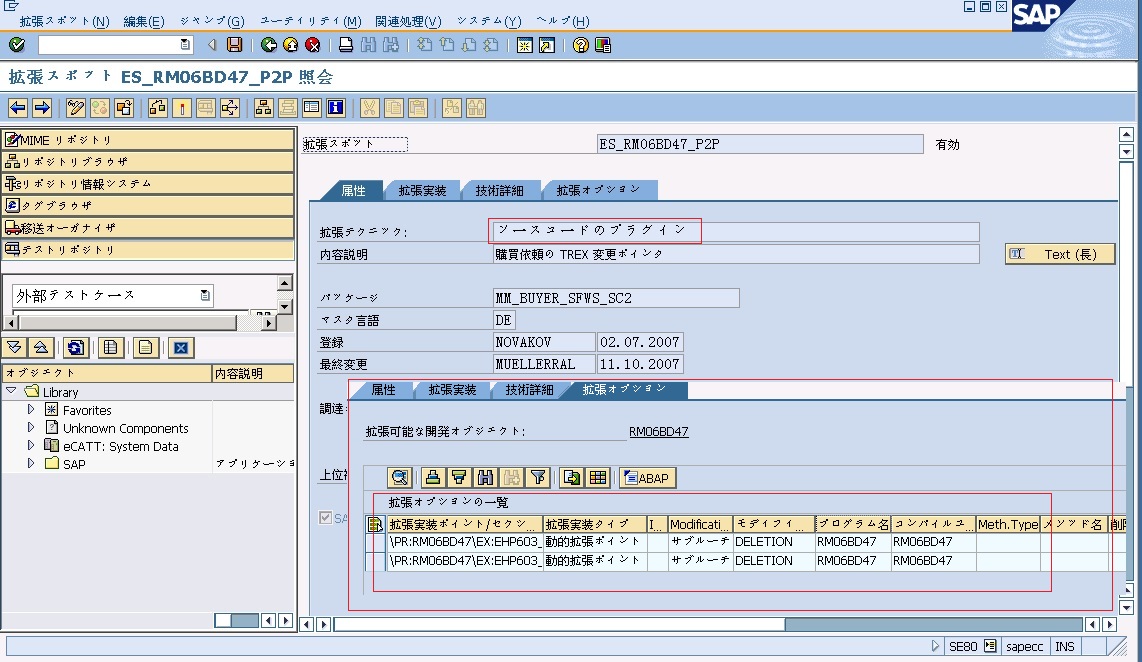

拡張

| 技術名称 | 説明 | 主要項目 | |

|---|---|---|---|

| MODSAP | 拡張プロジェクト(カスタマEXIT) | NAME拡張プロジェクト名称 構成要素TYPタイプ MEMBER拡張名称 DEVCLASSパッケージ | |

| MODACT | 拡張実装(カスタマEXIT) | NAME拡張名 TYP構成要素タイプ MEMBER拡張 | |

| BADI_SPOT | BAdi定義 | BADI‗NAME BAdi定義名称 ENHSPOTNAME拡張スポット名称 | |

| ENHOBJ | 拡張オブジェクト | ENHNAME拡張実装 VERSIONバージョン OBJ_TYPオブジェクトタイプ OBJ_NAMEオブジェクト名称 |